Enterprise Cybersecurity and Cyberresilience Planning

Zarządzanie procesami odporności cyfrowej i cyberbezpieczeństwa w jednym zintegrowanym systemie oferującym dużą skalowalność, pełną automatyzację bez konieczności złożonego administrowania. W jednym miejscu otrzymujesz komplet informacji na temat stanu Twoich systemów w kontekście cybersecurity i cyberresilience oraz realizacji obowiązków względem nadzorców

DORA.insight zapewnia wykonanie obowiązków zgodnie z Rozporządzeniem Parlamentu Europejskiego i Rady (UE) 2022/2554 z dnia 14 grudnia 2022 r. oraz polską Ustawą nowelizującą przepisy dotyczące odporności sektora finansowego na cyberataki, implementującą przepisy europejskiego rozporządzenia DORA do polskiego prawa, która weszła w życie 7 sierpnia 2025 r.

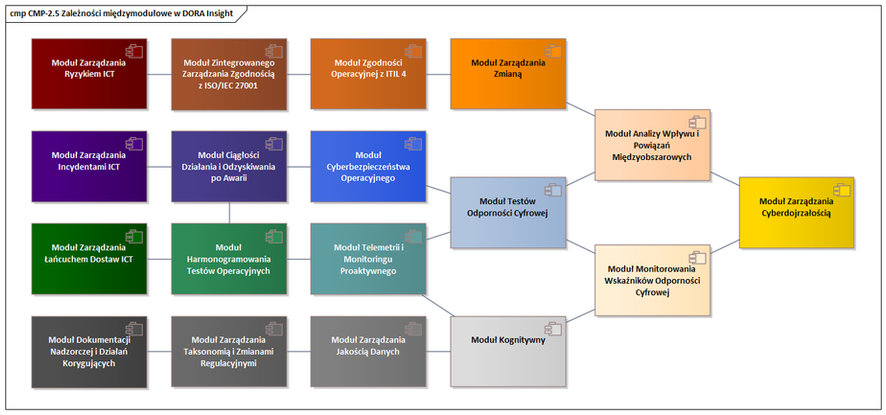

DORA.insight udostępnia kilkanaście modułów funkcjonalnych do obsługi kluczowych procesów. Umożliwia automatyzację integracji danych i pozyskiwanie danych z dokumentów dzięki zastosowaniu AI. System dostarcza zestaw funkcji systemowych ułatwiających między innymi integrację, zarządzanie komunikacją, planowanie i kontrolę terminów oraz dostosowywanie oprogramowania

Zarządzanie dostawcami realizowane jest poprzez centralny rejestr dostawców, stanowiący kompleksową bazę podmiotów świadczących usługi na rzecz organizacji. Każdy dostawca poddawany jest szczegółowej ocenie krytyczności oraz klasyfikacji, uwzględniającej wpływ na kluczowe usługi i poziom generowanego ryzyka. System umożliwia punktową ocenę (scoring) dostawców na podstawie wyników audytów, stopnia zgodności z wymaganiami, terminowości realizacji zobowiązań oraz jakości świadczonych usług

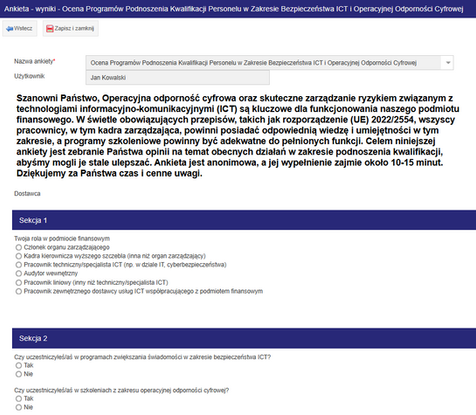

DORA.insight wspiera efektywną i transparentną komunikację z dostawcami dzięki funkcjonalności dwukierunkowej wymiany informacji. Pozwala na zbieranie danych poprzez ankiety i dedykowane formularze oraz monitorowanie odpowiedzi i postępów w realizacji powierzonych zadań. Taka organizacja komunikacji zapewnia bieżący nadzór nad realizacją zobowiązań przez dostawców

Zarządzanie zadaniami i umowami obejmuje przydzielanie zadań, śledzenie terminów oraz monitorowanie statusu realizacji działań korygujących. System prowadzi pełną ewidencję umów i harmonogramów, umożliwiając wersjonowanie dokumentów oraz zapewniając przejrzystą ścieżkę audytową, co znacząco zwiększa poziom kontroli i rozliczalności w relacjach z dostawcami

Moduł monitorowania ryzyka i raportowania integruje oceny krytyczności oraz scoring dostawców z zaawansowanymi kokpitami ryzyka. Dzięki temu możliwa jest szybka identyfikacja potencjalnych luk, skuteczne eskalowanie problemów oraz planowanie i wdrażanie działań naprawczych. Rozwiązanie generuje również szczegółowe raporty dla zarządu i audytu, prezentując aktualny status współpracy z dostawcami, poziom ryzyka oraz efektywność zarządzania relacjami z partnerami zewnętrznymi

W ramach kompleksowego zarządzania łańcuchem dostaw ICT, DORA.insight zapewnia zaawansowane mechanizmy analizy ryzyka krytyczności oraz koncentracji ryzyka. Proces oceny krytyczności usług ICT uwzględnia ich znaczenie dla kluczowych procesów biznesowych, danych oraz funkcji organizacji, a także identyfikuje obszary koncentracji ryzyka u dostawców, w określonych regionach geograficznych lub w obrębie wykorzystywanych technologii. Wyniki tych analiz są prezentowane w formie map cieplnych oraz szczegółowych raportów, które zawierają rekomendacje dotyczące dywersyfikacji oraz planów wyjścia, wspierających podejmowanie strategicznych decyzji w zakresie zarządzania ryzykiem

Centralny rejestr usług świadczonych przez podmioty trzecie stanowi spójny obszar danych, obejmujący informacje o dostawcach, zawartych umowach, charakterystyce usług, powiązanych aktywach, lokalizacjach danych, poziomie krytyczności, zaangażowanych podwykonawcach oraz wdrożonych kontrolach bezpieczeństwa. Każdy wpis w rejestrze posiada przypisanego właściciela, aktualny status, daty przeglądów oraz powiązania z identyfikowanym ryzykiem, incydentami i planami wyjścia, co gwarantuje pełną spójność oraz audytowalność danych

System umożliwia skuteczne monitorowanie dostawców oraz zawartych umów, obejmując identyfikację podmiotów, ocenę profilu ryzyka, analizę jurysdykcji oraz zgodności regulacyjnej. Dokumentacja umów zawiera szczegółowe informacje dotyczące okresu obowiązywania, klauzul audytowych, zobowiązań oraz warunków wypowiedzenia. Monitorowanie realizowane jest poprzez cykliczne audyty, certyfikacje oraz analizę sygnałów zewnętrznych, co pozwala na utrzymanie aktualnego obrazu relacji z dostawcą oraz statusu kontraktu

Zarządzanie łańcuchem dostawców obejmuje identyfikację wszystkich zaangażowanych podmiotów, ich lokalizacji oraz zakresu świadczonych usług. System zapewnia efektywny przepływ klauzul dotyczących bezpieczeństwa, audytu oraz ciągłości działania, a w przypadku przekroczenia zdefiniowanych progów ryzyka uruchamiane są dedykowane działania naprawcze oraz aktualizowane oceny ryzyka

Planowanie strategii wyjścia z inwestycji u dostawcy realizowane jest poprzez opracowanie szczegółowych planów wyjścia dla krytycznych usług ICT. Plany te uwzględniają zestaw czynników inicjujących, scenariuszy, harmonogram działań oraz podział odpowiedzialności, a także precyzują proces przenoszenia danych i transferu wiedzy, definiują okres przejściowy oraz kryteria sukcesu migracji. Regularne testy oraz aktualizacje tych planów gwarantują bezpieczne zakończenie współpracy z dostawcą, bez ryzyka utraty ciągłości działania organizacji

Monitorowanie wydajności oraz zarządzanie poziomem usług realizowane jest poprzez pomiar kluczowych wskaźników efektywności oraz jakości usług, identyfikację ewentualnych naruszeń i generowanie dedykowanych działań korygujących. Zarządcze kokpity systemowe prezentują trendy, wartości progowe oraz rekomendacje usprawnień, umożliwiając utrzymanie jakości usług na wymaganym poziomie oraz szybkie reagowanie na zmiany otoczenia biznesowego

Proces oceny ryzyka i należytej staranności obejmuje wieloaspektową analizę reputacji dostawców, ich stabilności finansowej, poziomu bezpieczeństwa informacji, wdrożonych planów ciągłości działania, lokalizacji przechowywanych danych oraz ryzyka regulacyjnego. Wyniki tych analiz trafiają do centralnego rejestru, są przypisywane do odpowiednich poziomów ryzyka i uzupełniane stosownymi zaleceniami, co wspiera podejmowanie decyzji dotyczących zawierania lub utrzymania umów oraz wdrażania kontroli kompensujących

W ramach kompleksowego zarządzania incydentami teleinformatycznymi wdrożony został zintegrowany proces rejestrowania, klasyfikacji oraz obsługi zdarzeń w środowisku ICT. Zgłoszenia dotyczące incydentów przyjmowane są za pośrednictwem dedykowanych formularzy, poczty elektronicznej, rozwiązań typu „voicebot” oraz systemów bezpieczeństwa, co zapewnia szeroki zakres detekcji i minimalizuje ryzyko pominięcia istotnych zdarzeń. Każde zgłoszenie poddawane jest automatycznej walidacji oraz klasyfikacji zgodnie z ustalonymi kryteriami, obejmującymi m.in. rodzaj incydentu, jego wpływ na usługi krytyczne oraz potencjalne skutki dla klientów. Powiązane alerty są agregowane w ramach jednego zdarzenia, co pozwala na gromadzenie pełnej historii incydentu, usprawnia proces reakcji i zapewnia transparentność podczas audytu

Centralny rejestr incydentów stanowi jednolite źródło informacji, w którym gromadzone są szczegółowe dane dotyczące każdego zdarzenia, w tym opis, źródło, zakres, powiązane aktywa, aktualny status, zebrane dowody oraz podjęte decyzje. Rejestr ten umożliwia powiązanie incydentów z innymi istotnymi procesami, takimi jak zarządzanie problemami, zmianami czy ryzykiem, dzięki czemu zapewniona jest spójność oraz wiarygodność danych wykorzystywanych w raportowaniu oraz optymalizacji procesów bezpieczeństwa

Procedury reagowania i odzyskiwania danych po incydencie obejmują szereg skoordynowanych działań, począwszy od izolacji zagrożenia, poprzez szczegółową analizę i ograniczenie skutków, aż po odzyskanie danych i przywrócenie pełnej funkcjonalności usług. Wszelkie zadania są przypisywane dedykowanym zespołom, a ich realizacja jest monitorowana pod kątem efektywności, w tym czasu reakcji oraz przywrócenia ciągłości działania, zgodnie z obowiązującymi planami zarządzania ciągłością operacyjną

W przypadku wystąpienia poważnych incydentów proces obsługi uwzględnia automatycznie wymogi regulacyjne, w tym nadzór nad progami powagi (istotności), terminami raportowania oraz zakresem przekazywanych danych. Zastosowana ścieżka akceptacji gwarantuje, że każdy raport podlega zatwierdzeniu przez upoważnione kierownictwo, a wszystkie wysyłki są rejestrowane i archiwizowane, co zapewnia pełną rozliczalność oraz zgodność z wymaganiami nadzorczymi

Po zakończeniu obsługi istotnych incydentów przeprowadzana jest szczegółowa analiza przyczyn, obejmująca identyfikację źródeł zagrożeń oraz opracowanie katalogu działań naprawczych i prewencyjnych. Wyniki analiz są wykorzystywane do aktualizacji rejestru ryzyka oraz procedur operacyjnych, natomiast regularna analiza trendów pozwala ocenić skuteczność wdrożonych usprawnień i zwiększyć odporność organizacji na przyszłe zagrożenia

Dodatkowo prowadzony jest rejestr znaczących zagrożeń cybernetycznych, który umożliwia bieżący monitoring sygnałów o wysokim potencjale wpływu, zanim przekształcą się one w pełnoskalowe incydenty. Rejestr ten zawiera szczegółowe informacje na temat źródeł zagrożeń, wektorów ataku, potencjalnych celów oraz rekomendowanych działań prewencyjnych. Korelacja danych o zagrożeniach z incydentami oraz podatnościami pozwala na szybkie podejmowanie działań zaradczych oraz przygotowanie notyfikacji do odpowiednich organów nadzoru

Zarządzanie cyberdojrzałością

Mapowanie zgodności oraz dojrzałości organizacyjnej realizowane jest poprzez systematyczne odwzorowywanie wymagań regulacyjnych i branżowych standardów na konkretne procesy, mechanizmy kontrolne, wykorzystywane systemy oraz dowody ich stosowania. Takie podejście umożliwia kompleksową ocenę poziomu dojrzałości poszczególnych jednostek organizacyjnych i oferowanych usług, pozwala na precyzyjne zidentyfikowanie istniejących luk oraz określenie priorytetów dla działań naprawczych. Dodatkowo, wdrożenie mechanizmów wersjonowania mapowań oraz prowadzenie szczegółowej ścieżki audytowej zapewnia pełną rozliczalność i transparentność realizowanych działań. Wykorzystanie grafu wiedzy pozwala na integrację wymagań z kontrolami, procedurami operacyjnymi, zasobami oraz wskaźnikami efektywności, co znacząco wspiera proces zarządzania zgodnością

Stałe monitorowanie efektywności wdrożonych kontroli odbywa się w oparciu o analizę danych operacyjnych oraz rejestrów zdarzeń. Celem tego procesu jest wczesne wykrywanie wszelkich odchyleń od przyjętych standardów, co umożliwia szybkie wdrożenie działań korygujących i minimalizację potencjalnego ryzyka. Dokumentowanie przeprowadzonych kontroli wraz z ich wynikami stanowi podstawę do potwierdzenia skuteczności zastosowanych rozwiązań. Harmonogramy testów są opracowywane z uwzględnieniem priorytetów usług krytycznych, co pozwala na ocenę wpływu ewentualnych nieskuteczności na ogólną odporność organizacji i poziom ryzyka operacyjnego

Wykorzystanie dedykowanych narzędzi do oceny dojrzałości cybernetycznej umożliwia przeprowadzanie ustrukturyzowanych i powtarzalnych analiz bezpieczeństwa oraz odporności organizacji, zgodnie z wybranym modelem referencyjnym. Proces ten zakłada powiązanie udzielanych odpowiedzi z wymaganymi dowodami, co podnosi rzetelność i wiarygodność końcowej oceny. Wyniki analiz prezentowane są w formie kart wyników, wykresów oraz rekomendacji do planów doskonalenia, natomiast wsparcie sztucznej inteligencji pozwala na automatyczną interpretację rezultatów, identyfikację niespójności oraz generowanie propozycji usprawnień

Analiza porównawcza dojrzałości, realizowana zarówno na poziomie jednostek organizacyjnych, usług, jak i dostawców, umożliwia zestawienie osiągniętych wyników względem obowiązujących standardów branżowych. Normalizacja definicji oraz wag poszczególnych kryteriów zapewnia rzetelność i porównywalność uzyskanych rezultatów. Interaktywne karty wyników pozwalają na szczegółową analizę trendów, odchyleń oraz identyfikację inicjatyw, które miały wpływ na poziom dojrzałości. W przypadku analiz zewnętrznych dane podlegają procesowi anonimizacji, co gwarantuje bezpieczeństwo informacji

Zarządzanie planem doskonalenia dojrzałości polega na systematycznym przekładaniu zidentyfikowanych luk i rekomendacji na szczegółowy plan działań, obejmujący harmonogram, priorytetyzację zadań, alokację budżetu oraz przypisanie odpowiedzialności. Proces ten jest wspierany przez workflow prowadzący od momentu złożenia wniosku, przez ocenę i autoryzację, aż po realizację i weryfikację efektów. Integracja z narzędziami do zarządzania zadaniami umożliwia automatyczne śledzenie postępu prac, natomiast wsparcie sztucznej inteligencji pozwala na generowanie opisów celów, mierników sukcesu oraz rekomendacji budżetowych, co zapewnia efektywność i transparentność prowadzonych działań

Zarządzanie zmianą

Mapowanie zgodności oraz dojrzałości organizacyjnej w obszarze zarządzania zmianą polega na systematycznym odwzorowywaniu wymagań regulacyjnych na konkretne procesy, mechanizmy kontrolne, wykorzystywane systemy oraz dowody ich stosowania. Takie podejście umożliwia kompleksową ocenę poziomu dojrzałości procesów zarządzania zmianą, identyfikację istniejących luk i ryzyka, a także określenie priorytetów dla działań korygujących. Zastosowane rozwiązania integrują wymagania, procedury operacyjne, systemy oraz metryki efektywności, co pozwala na przejrzyste zarządzanie zgodnością. Wykorzystanie narzędzi opartych o sztuczną inteligencję wspiera kurację danych oraz identyfikację brakujących kontrolek, zapewniając dodatkowe wsparcie w procesie doskonalenia. Interaktywne widoki umożliwiają monitorowanie pokrycia wymagań, wykrywanie luk oraz analizę zależności pomiędzy poszczególnymi elementami systemu. Możliwość eksportu danych pozwala na sprawne raportowanie zarówno do celów audytowych, jak i na potrzeby regulatorów

Ciągłe monitorowanie skuteczności wdrożonych kontroli w ramach procesu zarządzania zmianą odbywa się z wykorzystaniem analizy danych operacyjnych oraz logów systemowych. Celem tego procesu jest wczesne wykrywanie wszelkich odchyleń od przyjętych standardów, co umożliwia szybkie wdrożenie działań korygujących i minimalizację potencjalnego ryzyka. Generowane w tym procesie materiały dowodowe dokumentują poprawność wykonania poszczególnych kontrolek, a integracja z narzędziami operacyjnymi pozwala na automatyzację działań naprawczych oraz bieżącą aktualizację statusu zgodności

Ocena dojrzałości cybernetycznej procesu zarządzania zmianą realizowana jest w sposób ustrukturyzowany i powtarzalny, przy wykorzystaniu danych ankietowych, metryk oraz wymaganych dowodów. Wyniki tych analiz prezentowane są w formie kart wyników oraz rekomendacji do planów działań naprawczych. Wsparcie sztucznej inteligencji pozwala na automatyczną detekcję niespójności oraz tłumaczenie wyników na język biznesowy, co znacząco ułatwia interpretację rezultatów. Wizualizacje w postaci map cieplnych umożliwiają szybkie wskazanie zarówno obszarów wymagających poprawy, jak i mocnych stron procesu

Analiza porównawcza dojrzałości procesu zarządzania zmianą obejmuje zestawienie poziomu dojrzałości pomiędzy różnymi jednostkami organizacyjnymi, usługami oraz względem przyjętych benchmarków branżowych. Proces ten pozwala na identyfikację liderów, określenie obszarów wymagających dodatkowych działań oraz ocenę skuteczności wdrożonych inicjatyw. Interaktywne karty wyników prezentują trendy, wskaźniki pewności oraz powiązania z dowodami, co zapewnia pełną transparentność i umożliwia podejmowanie świadomych decyzji zarządczych

Zarządzanie planem doskonalenia dojrzałości stanowi kluczowy element procesu ciągłego rozwoju organizacji. Zidentyfikowane luki oraz rekomendacje są przekładane na szczegółowy plan działań, obejmujący przypisanie ról, harmonogram realizacji oraz alokację budżetu. Priorytetyzacja inicjatyw odbywa się z uwzględnieniem ich wpływu na poziom ryzyka, koszty oraz istniejące zależności. Integracja z narzędziami operacyjnymi umożliwia automatyczne śledzenie postępu oraz aktualizację statusów zadań. Sztuczna inteligencja wspiera proces generowania podsumowań oraz formułowania rekomendacji. Zamknięcie danej inicjatywy wiąże się z przygotowaniem paczki dowodowej oraz aktualizacją wskaźników dojrzałości, co dokumentuje osiągnięty postęp i wspiera dalsze działania rozwojowe

Testy odporności cyfrowej

Zarządzanie poufnością i rolami w procesie realizacji testów odporności cyfrowej typu TLPT (Threat-Led Penetration Testing) opiera się na precyzyjnym definiowaniu i egzekwowaniu uprawnień dostępu do informacji w zależności od przypisanych ról, takich jak Control Team, Blue Team oraz Threat Intel/Red Team. Wdrożenie mechanizmów wymuszających podpisanie klauzul poufności (NDA), separację kanałów komunikacji oraz zabezpieczenie repozytoriów artefaktów testowych gwarantuje ograniczenie dostępu do danych wrażliwych wyłącznie dla uprawnionych osób. Każde udostępnienie informacji jest rejestrowane, a system umożliwia rotację personelu bez ryzyka naruszenia poufności, zapewniając tym samym zgodność z obowiązującymi regulacjami i najwyższy poziom bezpieczeństwa informacji

Przepływ pracy związany z zaangażowaniem zespołu Blue w cykl TLPT przewiduje kontrolowane i ukierunkowane sygnały oraz realizację działań typu Purple Teaming. Proces ten umożliwia planowanie punktów kontrolnych, przekazywanie zanonimizowanych wskazówek oraz rejestrowanie reakcji na zgłoszenia incydentów, które są następnie korelowane z technikami, taktykami i procedurami (TTP) wykorzystywanymi przez Red Team. Takie podejście pozwala na kompleksową ocenę skuteczności mechanizmów detekcji i reakcji w organizacji

Monitorowanie realizacji testu oraz obsługa pojawiających się problemów w ramach TLPT obejmuje bieżący nadzór nad harmonogramem oraz zakresem testów, rejestrację wszelkich blokad i podejmowanych decyzji. W scenariusz testowy wbudowane są procedury naprawcze i weryfikacyjne, które jasno określają momenty, w których należy czasowo wstrzymać, ograniczyć lub zakończyć działania, a także wskazują sposoby przywracania środowiska do stanu wyjściowego. Pozwala to na zachowanie pełnej kontroli i bezpieczeństwa w trakcie realizacji testu

W zakresie formalnej komunikacji z organami nadzorczymi, rozwiązanie wspiera kompleksowe zarządzanie procesem notyfikacji, raportowania oraz sprawozdawczości powdrożeniowej. Szablony komunikatów są zgodne z lokalnymi implementacjami regulacyjnymi, takimi jak TIBER-XX, i obejmują wszystkie kluczowe elementy, w tym zakres testu, zaangażowane podmioty, okna testowe, zastosowane zabezpieczenia oraz prezentację wyników w formie zanonimizowanej

Planowanie i harmonogramowanie testów TLPT umożliwia skuteczne zarządzanie bezpieczeństwem systemów krytycznych poprzez zbieranie i formalizację wymagań biznesowych oraz technicznych. Proces ten obejmuje wymuszanie zatwierdzeń, rezerwację terminów dla zespołów testowych oraz generowanie szczegółowych harmonogramów („run-sheet”), co gwarantuje przejrzystość, ciągłość operacyjną i wysoką wartość dowodową realizowanych testów

Zarządzanie scenariuszami zagrożeń stanowi zintegrowany proces, który rozpoczyna się od analizy ryzyka i zagrożeń, poprzez staranne planowanie scenariuszy testowych, aż po określenie mierzalnych wskaźników sukcesu. Po zakończeniu testów gromadzone są kluczowe obserwacje i rekomendacje, które zapewniają aktualność oraz odzwierciedlenie rzeczywistych zagrożeń, umożliwiając podejmowanie świadomych decyzji z zakresu bezpieczeństwa i ochrony funkcji krytycznych organizacji

Konsolidacja wyników testów TLPT realizowana jest w formie przejrzystych raportów przeznaczonych zarówno dla kadry zarządzającej, jak i organów regulacyjnych. Kluczową rolę odgrywa klasyfikacja wykrytych problemów według ich wpływu na funkcje krytyczne oraz priorytetyzacja działań naprawczych. Integracja z systemami zarządzania ryzykiem umożliwia bieżącą aktualizację ocen ryzyka, mapowanie wymagań do odpowiednich mechanizmów kontrolnych oraz dokumentowanie osiągniętego wzrostu odporności cyfrowej organizacji

Zarządzanie jakością i integralnością danych w nowoczesnych organizacjach wymaga zastosowania zintegrowanych, zaawansowanych narzędzi, które centralizują oraz usprawniają procesy gromadzenia, przetwarzania i monitorowania informacji. Kluczowym elementem tego ekosystemu jest wykaz danych, pełniący funkcję centralnego repozytorium, w którym konsolidowane są zbiory danych, tabele, raporty oraz modele analityczne. Rozwiązanie takie umożliwia szybkie i efektywne lokalizowanie danych krytycznych, wspierając zgodność z wymaganiami regulacyjnymi oraz ułatwiając użytkownikom dostęp do informacji dzięki możliwości wyszukiwania za pomocą naturalnego języka. Wbudowane mechanizmy śledzenia wersji metadanych pozwalają na analizę i odtwarzanie wcześniejszych stanów danych, co jest nieocenione w kontekście audytów i procesów kontrolnych. Integracja wykazu danych z istniejącą infrastrukturą technologiczną oraz zaawansowane funkcje współpracy przekładają się na eliminację silosów informacyjnych i zwiększenie efektywności komunikacji między zespołami, co w rezultacie podnosi zwinność oraz orientację organizacji na osiąganie zamierzonych rezultatów

Monitorowanie kompletności i aktualności danych stanowi kolejny filar zarządzania informacją. Dedykowane narzędzia umożliwiają bieżące śledzenie stanu danych w kluczowych tabelach oraz usługach krytycznych, zapewniając wczesną detekcję braków i opóźnień. Automatycznie generowane alerty o niezgodnościach jakościowych oraz wizualizacje trendów wspierają identyfikację potencjalnych zagrożeń dla wiarygodności raportów oraz zgodności z przepisami. Narzędzia te ułatwiają przeprowadzanie audytów poprzez dostarczanie materiału dowodowego i zapewniają skuteczne zarządzanie zadaniami naprawczymi, sprzyjając ciągłemu doskonaleniu procesów oraz utrzymaniu wysokiego poziomu jakości danych

Integralność danych oraz transparentność operacji zapewniane są dzięki zaawansowanym mechanizmom śledzenia zmian i rejestrowania pełnego pochodzenia informacji w całym cyklu ich życia. Trwałość zapisów zdarzeń, weryfikacje transakcji oraz sumy kontrolne gwarantują bezpieczeństwo i spójność danych, natomiast ścieżka audytu pozwala na szczegółowe monitorowanie każdej modyfikacji, identyfikowanie nieprawidłowości oraz generowanie wyjaśnień dla kluczowych raportów. Integracja z API umożliwia szybki dostęp do archiwalnych dowodów, co znacząco usprawnia zarówno audyty wewnętrzne, jak i zewnętrzne, a także wspiera wykrywanie i eliminację anomalii w obrębie zbiorów danych

Proces walidacji oraz kontroli jakości danych realizowany jest w oparciu o definiowane reguły obejmujące aspekty kompletności, poprawności, spójności oraz aktualności informacji. Automatyzacja wykrywania błędów i kierowanie niepoprawnych rekordów do natychmiastowej naprawy minimalizują ryzyko powstawania nieprawidłowości, a generowane raporty jakości oraz karty wyników wspierają ocenę wpływu danych na kluczowe wskaźniki efektywności. Narzędzia te są zintegrowane z procesami zarządzania, co pozwala na archiwizację wyników walidacji i analizę ich zmian w czasie, a także automatyzację działań naprawczych, zapewniając tym samym zgodność z regulacjami branżowymi

Zarządzanie danymi podstawowymi realizowane jest poprzez wdrożenie rozwiązań zapewniających tworzenie i utrzymanie spójnych, zweryfikowanych „złotych rekordów” dla kluczowych encji. Eliminacja duplikatów, rozstrzyganie konfliktów oraz automatyczna dystrybucja aktualizacji do systemów źródłowych gwarantują wysoką jakość i wiarygodność informacji. Proces ten angażuje dedykowanych stewardów danych, którzy odpowiadają za kontrolę zmian, wersjonowanie oraz zgodność z wymaganiami prawnymi, w tym DORA i RODO. Kluczowe jest także maskowanie danych osobowych oraz rejestrowanie wszelkich modyfikacji, co zapewnia transparentność i bezpieczeństwo operacji

Nażędzia adaptacyjnych progów pozwalają na dynamiczne dostosowywanie parametrów monitorowania do zmieniających się warunków operacyjnych, co przekłada się na redukcję liczby fałszywych alarmów oraz strategiczne podejście do zarządzania jakością danych w oparciu o analizę historyczną. Integracja z grafem dowodowym (Evidence Graph) umożliwia automatyczne mapowanie wpływu błędów jakości na wiarygodność raportów oraz monitorowanie działań naprawczych, oferując pełny wgląd w proces zarządzania ryzykiem informacyjnym

Cyberbezpieczeństwo operacyjne

Współczesne zarządzanie bezpieczeństwem cyfrowym w organizacjach opiera się na kompleksowych systemach monitorowania, dokumentowania oraz weryfikacji działań w kluczowych obszarach operacyjnych, co stanowi fundament skutecznej ochrony przed zagrożeniami oraz zapewnienia zgodności z wymaganiami regulacyjnymi. Jednym z istotnych elementów tego procesu jest śledzenie szkoleń w zakresie świadomości cybernetycznej. System umożliwia całościowe zarządzanie programami edukacyjnymi skierowanymi do pracowników, obejmując rejestrację szczegółów dotyczących realizowanych szkoleń, w tym ich programów, założonych celów, częstotliwości oraz statusu ukończenia. Kluczową rolę odgrywa również dokumentowanie potwierdzeń udziału, takich jak wyniki testów czy uzyskane certyfikaty. Integracja z systemami kadrowymi (HR) pozwala na automatyczne przypisywanie obowiązków szkoleniowych do konkretnych ról organizacyjnych oraz monitorowanie przypadków wyjątkowych wraz z określeniem terminów ich realizacji, co znacząco podnosi efektywność zarządzania kompetencjami w zakresie cyberbezpieczeństwa

Kolejnym filarem zapewnienia bezpieczeństwa operacyjnego jest śledzenie zarządzania poprawkami. Rozwiązania dedykowane temu obszarowi konsolidują dane dotyczące aktualizacji oprogramowania i urządzeń, czerpiąc informacje z wielu zintegrowanych narzędzi, w tym specjalistycznych systemów zarządzania poprawkami. Utrzymywanie szczegółowego rejestru wersji, identyfikacja braków oraz priorytetyzacja działań naprawczych zgodnie z krytycznością zasobów umożliwiają skuteczną minimalizację podatności środowiska informatycznego. Jednocześnie egzekwowanie ustalonych terminów realizacji aktualizacji pozwala na ograniczenie czasu ekspozycji na potencjalne zagrożenia oraz utrzymanie spójności z politykami bezpieczeństwa, wspierając stabilność i ochronę infrastruktury organizacji

Monitorowanie zgodności z przepisami dotyczącymi kontroli zabezpieczeń stanowi kolejny, niezbędny komponent systemu zarządzania bezpieczeństwem. Proces ten obejmuje zarządzanie biblioteką kontroli powiązaną z kluczowymi standardami branżowymi, takimi jak DORA czy NIST, gwarantując ciągłość zgodności z wymaganiami regulacyjnymi. Automatyzacja gromadzenia dowodów efektywności wdrożonych mechanizmów kontrolnych umożliwia szybką identyfikację i dokumentowanie wszelkich odstępstw, a także wdrożenie odpowiednich planów naprawczych w przypadku wykrycia niezgodności. Regularnie generowane raporty oraz wizualizacje stanu zgodności dostarczają przejrzystych informacji zarządczych, pozwalając na bieżące monitorowanie i optymalizację procesów bezpieczeństwa

Zarządzanie lukami w zabezpieczeniach realizowane jest poprzez systematyczną identyfikację, katalogowanie oraz klasyfikację podatności wykrytych w aplikacjach i infrastrukturze IT. Proces ten opiera się na ocenie ryzyka oraz analizie potencjalnych konsekwencji, co umożliwia skuteczną priorytetyzację działań naprawczych. Szczególną uwagę poświęca się eliminacji najgroźniejszych luk, przy jednoczesnym dokumentowaniu wszystkich podjętych kroków naprawczych oraz regularnej aktualizacji statusu realizacji. Tak prowadzony proces znacząco ogranicza powierzchnię ataku i podnosi ogólny poziom bezpieczeństwa organizacji, stanowiąc integralną część całościowego systemu zarządzania cyberbezpieczeństwem

Moduł kognitywny pełni kluczową rolę w zapewnieniu kompleksowego wsparcia dla organizacji w zakresie zarządzania zgodnością regulacyjną oraz cyberbezpieczeństwem. Centralnym elementem rozwiązania jest Repozytorium Wiedzy Regulacyjnej, które gromadzi i systematyzuje najistotniejsze informacje dotyczące obowiązujących przepisów oraz norm bezpieczeństwa cyfrowego. Dzięki temu użytkownicy uzyskują bieżący i łatwy dostęp do aktualnych regulacji, co umożliwia utrzymanie zgodności z wymogami prawnymi oraz branżowymi standardami, ograniczając tym samym ryzyko wystąpienia konsekwencji prawnych i wzmacniając zaufanie w relacjach z klientami

Integralną część systemu stanowi Repozytorium Aktów Prawnych, będące zaufanym źródłem wiedzy o aktualnych przepisach z obszaru cyberbezpieczeństwa. Struktura repozytorium umożliwia szybkie przeszukiwanie oraz efektywne odnajdywanie niezbędnych aktów prawnych, co bezpośrednio wspiera procesy decyzyjne w organizacjach. Utrzymanie zgodności z obowiązującymi regulacjami staje się dzięki temu bardziej efektywne, co przekłada się na wzrost operacyjnej skuteczności oraz minimalizację potencjalnych sankcji prawnych

Moduł Kognitywny dostarcza również zaawansowanych analiz wspomagających podejmowanie decyzji strategicznych w zakresie zarządzania bezpieczeństwem informacji. Przejrzyste i wiarygodne dane umożliwiają planowanie działań prewencyjnych oraz świadome reagowanie na pojawiające się zagrożenia, co znacząco zwiększa zdolność organizacji do skutecznej ochrony danych i systemów

System wspiera ponadto procesy szkoleniowe, oferując narzędzia do prowadzenia efektywnych szkoleń z zakresu regulacji prawnych dotyczących bezpieczeństwa cyfrowego. Dostęp do zawsze aktualnej bazy wiedzy pozwala pracownikom na lepsze rozpoznawanie zagrożeń oraz wdrażanie odpowiednich procedur ochronnych, co nie tylko podnosi poziom bezpieczeństwa, ale również kształtuje wysoki poziom świadomości w zakresie indywidualnej i zespołowej odpowiedzialności za bezpieczeństwo organizacji

Kompleksowa integracja repozytoriów wiedzy i aktów prawnych tworzy spójną platformę umożliwiającą całościowe zarządzanie wymogami regulacyjnymi oraz praktykami bezpieczeństwa. Taka strategia pozwala organizacjom na dynamiczne dostosowywanie się do zmieniającego się otoczenia prawnego, rozwijanie kluczowych kompetencji w zakresie cyberodporności oraz skuteczne budowanie kultury bezpieczeństwa na wszystkich szczeblach działalności. W efekcie wdrożenie tego rozwiązania przyczynia się do podniesienia efektywności zarządzania ryzykiem oraz trwałego umacniania pozycji organizacji w środowisku cyfrowym

Zarządzanie ryzykiem ICT stanowi jeden z kluczowych elementów strategii bezpieczeństwa organizacji, obejmując kompleksowy proces identyfikacji, oceny oraz ciągłego monitorowania zagrożeń związanych z technologiami informacyjno-komunikacyjnymi. Każde zidentyfikowane ryzyko podlega szczegółowej analizie, w ramach której opracowywana jest indywidualna ocena oraz przypisane są odpowiednie mechanizmy kontrolne. Regularne przeglądy ryzyka zapewniają aktualność zgromadzonych danych oraz umożliwiają dynamiczne dostosowywanie strategii zarządzania do zmieniającego się otoczenia technologicznego i biznesowego. Priorytetem pozostaje utrzymanie poziomu ryzyka w granicach uznanych za akceptowalne, przy jednoczesnej optymalizacji kosztów wdrażanych rozwiązań zabezpieczających

System monitorowania ryzyka ICT bazuje na gromadzeniu kluczowych danych pochodzących z systemów oraz procesów operacyjnych, co pozwala na uzyskanie wiarygodnego obrazu zagrożeń w czasie rzeczywistym. Zdefiniowane progi ostrzegawcze umożliwiają wczesne wykrywanie odchyleń od normy oraz natychmiastowe inicjowanie procedur reakcji. Zaawansowane narzędzia wizualizacyjne, w szczególności dedykowane kokpity zarządcze, wspierają analizę bieżącego stanu ryzyka, ułatwiając podejmowanie szybkich i trafnych decyzji zarządczych. Tak zaprojektowany system znacząco skraca czas wykrycia oraz reakcji na potencjalne incydenty, minimalizując negatywny wpływ na działalność organizacji

W ramach rejestru ryzyka ICT prowadzone są szczegółowe opisy zidentyfikowanych zagrożeń wraz z przypisanymi do nich kontrolami. Klasyfikacja ryzyka odbywa się według precyzyjnie określonych kryteriów, a cały proces dokumentowany jest w sposób zapewniający pełną ścieżkę audytu. Systematyczne stosowanie mechanizmów kontroli jakości gwarantuje wiarygodność i spójność zgromadzonych danych, co stanowi fundament dla podejmowania zrównoważonych decyzji w zakresie zarządzania ryzykiem

Proces akceptacji i przeglądu ryzyka rezydualnego, rozumianego jako ryzyko pozostające po wdrożeniu określonych kontroli, jest formalnie zdefiniowany i skrupulatnie dokumentowany. Każda decyzja o akceptacji ryzyka podlega rejestracji, a przypadki przekroczenia ustalonych progów są automatycznie eskalowane do odpowiednich szczebli decyzyjnych. Monitorowany jest nie tylko bieżący poziom ryzyka, lecz również jego długoterminowe trendy, co pozwala na efektywne wspieranie procesów decyzyjnych dotyczących dalszych inwestycji w obszarze bezpieczeństwa ICT. Celem wdrożenia takiego systemu jest zapewnienie świadomego, terminowego i profesjonalnego zarządzania istotnym ryzykiem, z uwzględnieniem specyfiki działalności organizacji oraz obowiązujących standardów branżowych

Testy ciągłości działania i odzyskiwania po awarii

Zarządzanie Planem Ciągłości Działania (BCP) stanowi kompleksowy, sformalizowany proces obejmujący całość działań związanych z zapewnieniem nieprzerwanego funkcjonowania organizacji w obliczu zdarzeń kryzysowych. W ramach BCP realizowana jest szczegółowa analiza wpływu potencjalnych zagrożeń na działalność biznesową (BIA), identyfikowane są kluczowe funkcje oraz ustalane priorytety odtwarzania i powiązane zależności systemowe. Każdy plan ciągłości zawiera precyzyjnie określone role i odpowiedzialności, kompletne dane kontaktowe oraz harmonogramy działań odtworzeniowych. Regularny i systematyczny przegląd oraz aktualizacja planów gwarantują ich zgodność z obowiązującymi normami oraz bieżącą sytuacją organizacji, przy jednoczesnym zachowaniu pełnej transparentności procesu i weryfikacji wszelkich modyfikacji

Integralną częścią zarządzania BCP jest integracja procesu reagowania na incydenty, która umożliwia automatyczne powiązanie scenariuszy incydentów z odpowiednimi procedurami ciągłości działania. Dzięki zastosowaniu zaawansowanych mechanizmów automatyzacji, uruchamianie działań naprawczych w sytuacjach krytycznych przebiega sprawnie, a komunikacja pomiędzy zespołami jest efektywna i skoordynowana. Rejestrowanie danych o incydentach umożliwia dynamiczną adaptację priorytetów oraz korektę działań, co przekłada się na skrócenie czasu reakcji i minimalizację ewentualnych przerw w funkcjonowaniu organizacji

Wdrażanie testów i ćwiczeń w ramach planu ciągłości działania przebiega według ustalonych scenariuszy, z jasno zdefiniowanymi celami oraz kryteriami sukcesu. Każdorazowe przeprowadzenie testów kończy się przygotowaniem szczegółowej dokumentacji zawierającej wnioski i rekomendacje. Analiza efektywności testów pozwala na identyfikację obszarów wymagających doskonalenia oraz skuteczne przygotowanie organizacji na wystąpienie sytuacji awaryjnych

W obszarze zarządzania aktualizacją i doskonaleniem planu BCP wdrażany jest cykliczny proces ciągłego doskonalenia, bazujący na analizie wniosków płynących z incydentów, zmian organizacyjnych oraz wyników testów. Pełny audyt oraz kontrola wersji dokumentacji pozwalają na zachowanie spójności i aktualności planów, co zapewnia zgodność z aktualnymi wymaganiami rynkowymi i regulacyjnymi

Istotnym elementem systemu jest również Plan Odzyskiwania Danych po Awarii (Disaster Recovery Plan), który obejmuje szczegółowe procedury przywracania kluczowych systemów informatycznych i danych organizacji w sytuacjach awaryjnych. Plany te uwzględniają wymagania dotyczące maksymalnych czasów przywracania (RTO, RPO) oraz procedury weryfikacji integralności i bezpieczeństwa danych. Regularne testy procesów odzyskiwania umożliwiają bieżącą aktualizację planów i gwarantują, że organizacja pozostaje przygotowana na wystąpienie nieprzewidzianych incydentów, minimalizując ryzyko długotrwałych zakłóceń w działalności

Monitorowanie wskaźników odporności cyfrowej

System monitorowania odporności cyfrowej organizacji obejmuje szereg zaawansowanych mechanizmów wspierających zarządzanie informacją, podejmowanie decyzji oraz zapewnienie zgodności z wymaganiami regulacyjnymi. Kluczowym elementem jest rozbudowany moduł alertów i powiadomień, który automatycznie informuje osoby odpowiedzialne o zbliżających się terminach oraz sytuacjach wymagających natychmiastowej reakcji. Mechanizm ten pozwala na personalizację powiadomień, co minimalizuje ryzyko przeciążenia informacyjnego i zwiększa ich efektywność. Dodatkowo, system śledzi potwierdzenia odbioru komunikatów, gwarantując, że kluczowe informacje docierają do właściwych adresatów, co jest szczególnie istotne w sytuacjach kryzysowych

Integralną częścią rozwiązania jest zautomatyzowana agregacja metryk, umożliwiająca konsolidację wskaźników i danych pochodzących z wielu źródeł w jednolity, spójny model danych. Takie podejście ułatwia kompleksową ocenę wyników, porównywanie jakości usług oraz efektywności poszczególnych dostawców, a także zapewnia wysoką wiarygodność zgromadzonych danych, co stanowi podstawę do podejmowania trafnych decyzji operacyjnych

System umożliwia również definiowanie oraz bieżące monitorowanie progów dla kluczowych wskaźników efektywności (KPI) i wskaźników ryzyka (KRI) z możliwością ich dynamicznej adaptacji do zmieniających się warunków operacyjnych. Wielopoziomowa konfiguracja alertów pozwala na ograniczenie liczby fałszywych alarmów i skuteczne uruchamianie adekwatnych działań w odpowiedzi na rzeczywiste zdarzenia, wspierając tym samym efektywne zarządzanie ryzykiem

W ramach systemu wdrożony jest konfigurowalny pulpit nawigacyjny metryk odporności, który prezentuje kluczowe wskaźniki w czasie rzeczywistym. Rozwiązanie to umożliwia szybkie wykrywanie potencjalnych problemów oraz ocenę ich wpływu na krytyczne usługi biznesowe. Przejrzyste wizualizacje danych wspierają użytkowników w podejmowaniu świadomych i uzasadnionych decyzji zarządczych

Zaawansowana analiza trendów oraz funkcje raportowania pozwalają na systematyczne monitorowanie zmian w kluczowych wskaźnikach oraz przygotowywanie szczegółowych raportów, które są wykorzystywane zarówno przez kadrę zarządzającą, jak i organy nadzorujące. Umożliwia to lepsze zrozumienie ewoluujących zagrożeń oraz skuteczne przygotowanie organizacji na przyszłe wyzwania

System obejmuje również proaktywny monitoring ryzyka związanego ze zgodnością oraz identyfikację luk procesowych. Dzięki bieżącej analizie procesów i danych możliwe jest wczesne wykrywanie potencjalnych zagrożeń, co pozwala na natychmiastowe działania naprawcze i ciągłe doskonalenie systemu zarządzania odpornością cyfrową w organizacji.

Analiza wpływu i powiązań międzyobszarowych obejmuje szereg kluczowych działań mających na celu zapewnienie ciągłości operacyjnej oraz zgodności z wymaganiami regulacyjnymi. W pierwszym etapie realizowana jest identyfikacja oraz mapowanie funkcji krytycznych, które są niezbędne dla utrzymania ciągłości działania organizacji oraz spełnienia wymogów nadzorczych. Każda z tych funkcji zostaje szczegółowo powiązana z odpowiadającymi im procesami biznesowymi, systemami informatycznymi oraz zidentyfikowanym ryzykiem, co umożliwia skuteczną priorytetyzację działań zabezpieczających kluczowe obszary działalności

Kolejnym elementem jest wdrożenie narzędzi do symulacji oraz analizy wpływu, pozwalających na przygotowywanie i testowanie różnorodnych scenariuszy typu „co, jeśli” przed wprowadzeniem zmian w środowisku operacyjnym. Dzięki analizom symulacyjnym możliwe jest zidentyfikowanie potencjalnych punktów awarii oraz krytycznych zależności, co znacząco podnosi precyzję podejmowanych decyzji strategicznych oraz umożliwia ich oparcie na wiarygodnych danych

Integralną częścią systemu zarządzania odpornością organizacji jest również automatyczne monitorowanie dostawców oraz rejestrowanie incydentów operacyjnych w czasie rzeczywistym. Rozwiązanie to umożliwia natychmiastową identyfikację wszelkich zakłóceń w łańcuchu dostaw, a generowane alarmy i raporty pozwalają na szybką reakcję w przypadku wystąpienia incydentów. Dzięki temu organizacja utrzymuje wysoki poziom odporności operacyjnej oraz zgodności z wymaganiami regulacyjnymi, minimalizując ryzyko długotrwałych przerw w świadczeniu kluczowych usług

Zgodność operacyjna z ITIL 4

W ramach realizowanego systemu szczególny nacisk położono na kompleksowe zarządzanie zasobami informacyjnymi organizacji, obejmujące zarówno wykaz danych (Data Inventory), jak i zarządzanie danymi podstawowymi (Master Data Management, MDM) zorientowane na standardy ITIL oraz konfigurację bazy CMDB. Kluczowym elementem jest stworzenie pełnego, uporządkowanego rejestru wszystkich istotnych danych, co zapewnia przejrzystość i ułatwia identyfikację, klasyfikację oraz analizę powiązań pomiędzy poszczególnymi zbiorami informacji. Takie podejście stanowi solidny fundament dla zaawansowanych analiz, przygotowywania raportów oraz podejmowania decyzji zarządczych opartych na wiarygodnych danych

Jednocześnie wdrożenie centralnego systemu zarządzania danymi podstawowymi pozwala na utrzymanie jednolitej, aktualnej i spójnej bazy kluczowych informacji w całej organizacji. System ten pełni rolę centralnego źródła prawdy dla procesów zgodnych z wytycznymi ITIL oraz dla repozytorium konfiguracji (CMDB), skutecznie minimalizując ryzyko wystąpienia konfliktów, czy nadmiarowości danych. Dzięki temu organizacja zyskuje możliwość sprawnego podejmowania decyzji, zwiększa efektywność operacyjną oraz wzmacnia zarządzanie procesami biznesowymi poprzez dostęp do rzetelnych i aktualnych informacji

Moduł zarządzania uprawnieniami licencyjnymi oraz edycjami stanowi kluczowy element systemu, umożliwiający zachowanie pełnej kontroli nad przydzielaniem i weryfikacją uprawnień oraz wersji licencji w ramach całej organizacji. Rozwiązanie zapewnia automatyczną walidację dostępu do funkcji, skutecznie minimalizując ryzyko przyznania nadmiernych uprawnień oraz wspierając zgodność z obowiązującymi regulacjami branżowymi. Proces zarządzania zmianami oraz wdrażania nowych edycji odbywa się w sposób usystematyzowany, gwarantując pełną audytowalność i transparentność podejmowanych działań

System wyposażony jest w mechanizmy monitorowania ważności licencji oraz terminów ich odnowienia, które generują powiadomienia oraz eskalacje skierowane do odpowiednich ról biznesowych, finansowych i technicznych. Dzięki temu organizacja może proaktywnie zarządzać cyklem życia licencji, minimalizując ryzyko wystąpienia przestojów w funkcjonowaniu kluczowych usług. Dodatkowo, moduł analizuje skuteczność komunikacji oraz rekomenduje optymalizację strategii odnowień, co przekłada się na zwiększenie efektywności operacyjnej

Funkcjonalność związana z aktywacją modułów oraz zarządzaniem wersjami próbnymi umożliwia bezpieczne wdrażanie zakupionych rozwiązań oraz kontrolowane uruchamianie środowisk testowych. System automatyzuje ograniczenia czasowe, funkcjonalne i ilościowe dla wersji próbnych, skutecznie zapobiegając nadużyciom oraz zapewniając płynne przejście do środowiska produkcyjnego. Jednocześnie moduł wspiera działania marketingowe i sprzedażowe poprzez zaawansowaną analizę ścieżek użytkownika oraz ocenę skuteczności konwersji

Zaawansowane mechanizmy licencjonowania użytkowników oraz śledzenia stanowisk pozwalają na precyzyjne monitorowanie wykorzystania licencji, gwarantując zgodność z postanowieniami umownymi oraz optymalizując koszty związane z utrzymaniem zasobów. Inteligentne narzędzia monitorujące umożliwiają identyfikację i zwalnianie nieaktywnych stanowisk, co przekłada się na efektywne zarządzanie dostępem do kluczowych funkcji. Przejrzyste raporty oraz prognozy zapewniają organizacji pewność, że każdy użytkownik posiada właściwe uprawnienia w odpowiednim czasie, wspierając tym samym realizację celów biznesowych i operacyjnych

Dokumentacja nadzorcza i działań korygujących

W ramach systemu zarządzania zgodnością i nadzorem audytowym wdrożone zostały zintegrowane mechanizmy, umożliwiające kompleksowe zarządzanie ustaleniami audytowymi oraz działaniami naprawczymi. Centralny rejestr ustaleń audytowych konsoliduje wszystkie zgłoszone niezgodności, przypisując im odpowiednie priorytety, wyznaczając właścicieli oraz precyzując terminy realizacji. Dzięki temu organizacja uzyskuje pełną kontrolę nad cyklem postępowania, od momentu identyfikacji problemu, poprzez monitorowanie realizacji działań korygujących, aż po skuteczne zamknięcie ustaleń. Takie podejście umożliwia szybką reakcję na pojawiające się ryzyka oraz utrzymanie wysokiego poziomu zgodności z obowiązującymi normami i regulacjami

Rejestr działań naprawczych stanowi narzędzie powiązujące rekomendacje audytowe oraz zidentyfikowane incydenty z konkretnymi, mierzalnymi działaniami naprawczymi. Systematyczne monitorowanie harmonogramów realizacji, zaangażowanych zasobów oraz dokumentowanie dowodów wykonania pozwala na minimalizację ryzyka opóźnień i trwałe wzmocnienie mechanizmów kontrolnych. W efekcie, organizacja skutecznie ogranicza ryzyko rezydualne i podnosi dojrzałość procesową

Dostępny pulpit nawigacyjny sprawozdawczości zarządczej prezentuje syntetyczny, konfigurowalny obraz poziomu zgodności, aktualnego statusu ryzyka oraz postępu realizacji działań naprawczych. Widoki dostosowane do ról użytkowników umożliwiają sprawne podejmowanie decyzji zarządczych, a zaawansowana funkcjonalność drill-down pozwala na szczegółową analizę. System generuje proaktywne alerty informujące o zbliżających się terminach realizacji oraz przekroczeniach kluczowych progów, wspierając terminowe i efektywne zarządzanie procesami

Repozytorium zasad i dokumentacji pełni funkcję centralnego źródła wszystkich polityk, procedur oraz instrukcji organizacyjnych. Każdy dokument objęty jest wersjonowaniem, a powiązanie z wymogami regulacyjnymi zapewnia spójność z aktualnymi przepisami. Wdrożony mechanizm automatycznej aktualizacji procesów oraz szkoleń w przypadku publikacji nowych wersji dokumentów gwarantuje bieżącą zgodność operacyjną i znacząco skraca czas przygotowania do audytów

Zautomatyzowany moduł generowania i archiwizacji raportów regulacyjnych umożliwia automatyczne przygotowanie wymaganych raportów, wypełnianie szablonów oraz przeprowadzanie walidacji kompletności i poprawności danych. Wszystkie końcowe raporty, wraz z metadanymi i załącznikami, są archiwizowane w bezpieczny sposób, co ułatwia przeprowadzanie audytów oraz odtworzenie wszelkich dowodów realizacji. Proces ten zapewnia powtarzalność, wysoką dokładność i pełną zgodność z wymaganiami regulatorów

System wspiera użytkowników w całym procesie składania raportów, prowadząc przez kolejne etapy, w tym akceptacje, składanie podpisów elektronicznych oraz pakietowanie niezbędnych plików. Zintegrowane harmonogramy, przypomnienia oraz listy kontrolne minimalizują ryzyko opóźnień czy błędów formalnych. Dodatkowo, integracja z portalami regulatorów umożliwia automatyzację wysyłki raportów oraz śledzenie potwierdzeń odbioru, zapewniając pełny, audytowalny ślad każdej operacji

Funkcje systemowe

System DORA.insight został wyposażony w szereg zaawansowanych funkcji zapewniających pełną transparentność oraz zgodność operacyjną w zakresie zarządzania ekosystemem IT i realizacji wymogów regulacyjnych. Integralnym komponentem rozwiązania jest mechanizm ścieżki audytu oraz rejestrowania aktywności użytkowników. Każda decyzja, odczyt czy modyfikacja w systemie są automatycznie dokumentowane, tworząc szczegółowy dziennik zdarzeń. Takie podejście umożliwia nie tylko skuteczne odtworzenie historii działań, lecz również gwarantuje zgodność z wymaganiami branżowymi, w tym DORA oraz ITIL, zapewniając organizacji pełną kontrolę nad procesami biznesowymi

Moduł Marketplace łączników stanowi dedykowane narzędzie wspierające szybkie i efektywne integrowanie systemów zewnętrznych w ramach ekosystemu DORA.insight. Umożliwia wdrażanie gotowych łączników w trybie „na klik”, przy jednoczesnym zachowaniu pełnej kontroli nad uprawnieniami oraz bezpieczeństwem i spójnością danych. Dzięki tej funkcjonalności organizacje mogą sprawnie realizować obowiązki regulacyjne, minimalizując ryzyko opóźnień oraz błędów integracyjnych

Rozbudowany mechanizm historii danych zapewnia kompleksową kontrolę nad wszelkimi zmianami dokonywanymi w ekosystemie IT. Każda modyfikacja jest rejestrowana, co znacząco ułatwia proces audytu oraz pozwala na szczegółową analizę wpływu zmian na powiązane elementy infrastruktury. Funkcja ta wspiera transparentność, zgodność regulacyjną oraz bezpieczeństwo informacji na każdym etapie cyklu życia danych

System wdraża inteligentne rozwiązania w zakresie maskowania danych, umożliwiające dynamiczne dostosowywanie poziomu ujawnienia informacji w zależności od roli użytkownika oraz celu wykorzystania. Zapewnia to nie tylko zgodność z wymaganiami prawnymi, lecz także wysoki poziom wygody i bezpieczeństwa podczas współpracy, gwarantując kontrolę nad danymi w każdym procesie operacyjnym

Funkcja mapowania artefaktów DORA pozwala na przejrzyste prezentowanie powiązań między procesami, danymi oraz dokumentacją, umożliwiając łatwe śledzenie zależności, identyfikowanie ewentualnych luk oraz zapewnienie spójności realizacji wymogów regulacyjnych. Organizacje zyskują tym samym kompleksowy wgląd w potencjalne ryzyka oraz pełną kontrolę nad zasobami IT

Zaawansowany moduł generowania raportów regulacyjnych DORA automatyzuje proces tworzenia wymaganych dokumentów, redukując pracochłonność, ograniczając ryzyko błędów i opóźnień oraz przyspieszając audyty i przeglądy zarządcze. System zapewnia powtarzalność i weryfikowalność składanych raportów, dostarczając kompletne potwierdzenia realizacji obowiązków wobec organów nadzorczych

Ogólny silnik biblioteki obiektów umożliwia wielokrotne wykorzystanie zdefiniowanych obiektów i reguł w całym ekosystemie, zapewniając spójność podejmowanych decyzji, precyzyjną kontrolę ról oraz usprawnienie procesu audytu

Integracja z systemami monitorowania i zarządzania IT pozwala na konsolidację alertów oraz metryk technicznych, mapując zdarzenia na wpływ biznesowy i minimalizując ryzyko wystąpienia błędów. Rozwiązanie wspiera spełnianie wymogów DORA, zapewniając transparentność rozliczalności, ułatwiając współpracę interesariuszy oraz przyspieszając audyty i przeglądy dzięki powtarzalnemu prognozowaniu potencjalnych naruszeń SLA

Inteligentne centrum przypomnień, zintegrowane w ramach platformy DORA.insight, umożliwia skuteczne zarządzanie terminami regulacyjnymi oraz procesowymi. System klarownie przypisuje zadania, priorytetyzuje powiadomienia i wspiera współpracę zespołową, minimalizując ryzyko opóźnień oraz błędów formalnych. Dzięki temu organizacja zyskuje pewność terminowej realizacji obowiązków oraz sprawną koordynację działań w ramach audytów i przeglądów

Telemetria i Monitoring Proaktywny

System DORA.insight wyposażony jest w zaawansowane mechanizmy wspierające automatyczną korelację alertów oraz wyzwalanie zdarzeń, umożliwiając błyskawiczną konsolidację sygnałów ostrzegawczych i incydentów w spójne „sytuacje” operacyjne. Takie podejście pozwala na istotne ograniczenie szumu informacyjnego oraz skrócenie czasu reakcji zespołów odpowiedzialnych za bezpieczeństwo i ciągłość działania. Dzięki temu organizacja zyskuje możliwość natychmiastowej identyfikacji źródła problemu, skutecznego ograniczania potencjalnych skutków incydentów oraz systematycznego wzmacniania swojej odporności operacyjnej

Integralnym elementem rozwiązania jest moduł integracji monitorowania infrastruktury oraz aplikacji, który umożliwia zbieranie i analizę metryk, logów oraz śladów zarówno z chmur publicznych, środowisk lokalnych (on-premise), jak i rozwiązań kontenerowych. Wykorzystanie gotowych konektorów oraz automatycznych testów znacząco skraca czas niezbędny do przeprowadzenia integracji, natomiast zaimplementowane mechanizmy buforowania i powtórzeń gwarantują wysoką skalowalność oraz niezawodność systemu.

Zaawansowany pulpit nawigacyjny proaktywnego monitorowania odporności umożliwia prezentację bieżącego stanu usług oraz dostawców w niemal rzeczywistym czasie. Narzędzie to łączy dane techniczne z kontekstem ryzyka, zapewniając predykcję potencjalnych naruszeń SLO (Service Level Objectives) oraz monitorowanie wykorzystania budżetów błędów. Dodatkowo, platforma wspiera podejmowanie działań korygujących oraz komunikację zarządczą poprzez generowanie automatycznych narracji opartych na modelach językowych LLM oraz możliwość eksportu zgromadzonych danych do raportów

System oferuje również integrację z kanałami informacyjnymi dotyczącymi analizy zagrożeń, zarówno zewnętrznych, jak i wewnętrznych. Pozwala to na powiązanie tych informacji z katalogiem zasobów oraz podatności organizacji, wspierając skuteczną detekcję, prewencję i szybkie wdrożenie wczesnych ostrzeżeń oraz reguł wykrywania zagrożeń. Takie rozwiązanie umożliwia nie tylko bieżące raportowanie wpływu zagrożeń na odporność operacyjną oraz dostawców ICT, lecz również zapewnia zgodność z wymaganiami DORA w zakresie zarządzania ryzykiem i bezpieczeństwem infrastruktury cyfrowej

Zintegrowane Zarządzanie Zgodnością z ISO/IEC 27001

Zaawansowane narzędzie do oceny zgodności z normą ISO/IEC 27001 integruje odpowiedzi uzyskane w ramach ankiet, szczegółowe metryki operacyjne oraz zweryfikowane dowody zgromadzone w dedykowanym repozytorium Evidence Vault. Takie podejście pozwala ograniczyć elementy deklaratywne na rzecz obiektywnych danych, znacząco podnosząc wiarygodność procesu oceny. Wyniki prezentowane są w postaci kompleksowych kart wyników, szczegółowych list luk oraz rekomendacji, które można w prosty sposób przekształcić w praktyczny plan doskonalenia systemu zarządzania bezpieczeństwem informacji, a także w przejrzystą deklarację Statement of Applicability (SoA)

Moduł wsparcia oraz raportowania w zakresie certyfikacji ISO/IEC 27001 umożliwia efektywne planowanie i realizację programu audytów zgodności. System pozwala na rejestrowanie wszystkich niezgodności – zarówno poważnych (major), jak i drobnych (minor) – oraz obserwacji i działań korygujących. Każda zidentyfikowana kwestia zostaje przypisana do odpowiedzialnych osób wraz z określeniem konkretnych terminów realizacji, co zapewnia pełną transparentność oraz skuteczność monitorowania postępów w zakresie podnoszenia poziomu zgodności organizacji z wymaganiami normy ISO/IEC 27001

Zarządzanie taksonomią i zmianami regulacyjnymi

Mechanizmy wersjonowania taksonomii XBRL oraz funkcjonalność inteligentnych porównań (SmartDiff) stanowią kluczowe elementy zarządzania zmianami w strukturach raportowych. Brak odpowiedniej kontroli nad ewolucją taksonomii może skutkować pojawieniem się nieoczekiwanych rozbieżności w raportach, prowadząc do materializacji niepożądanego ryzyka dla działalności operacyjnej i zgodności regulacyjnej. Wdrożenie zaawansowanych narzędzi umożliwiających precyzyjne porównanie kolejnych wersji schematów XBRL, a także ich systematyczne wersjonowanie, pozwala na efektywne planowanie i wdrażanie zmian w sposób przewidywalny, bezpieczny oraz w pełni transparentny. Takie podejście minimalizuje ryzyko wystąpienia błędów, zapewnia pełną widoczność wszystkich modyfikacji oraz umożliwia szybkie dostosowanie procesów raportowych do nowych wymagań, zanim ewentualne problemy wpłyną negatywnie na funkcjonowanie organizacji

Harmonogramowanie testów operacyjnych

Centralny kalendarz testów TLPT (Threat Led Penetration Testing), BCP (Business Continuity Planning) oraz DRP (Disaster Recovery Planning) stanowi kluczowe narzędzie wspierające efektywne zarządzanie procesami w zakresie zapewnienia ciągłości działania i odporności operacyjnej organizacji. Brak odpowiedniego planowania tych aktywności prowadzi do narastania kosztów związanych z wdrażaniem działań naprawczych, zwiększa ryzyko naruszenia ustalonych procedur oraz skutkuje dezorganizacją harmonogramów, co negatywnie wpływa na spójność i terminowość realizowanych zadań. Wdrożenie scentralizowanego harmonogramu umożliwia precyzyjne porządkowanie wszystkich działań testowych, automatyzację cyklicznych powiadomień oraz zapewnienie pełnej kontroli nad postępem i realizacją poszczególnych etapów. Takie rozwiązanie pozwala na skuteczne monitorowanie zgodności z przyjętymi standardami oraz wspiera transparentność i odpowiedzialność w procesach zarządzania ciągłością działania

Umów się na DEMO

Wypełnij proszę formularz lub zadzwoń. Umówimy termin prezentacji

i omówimy Państwa priorytety i potrzeby dotyczące wdrożenia DORA. Podczas prezentacji DORA.insight zapoznacie sie Państwo z działaniem aplikacji i jej możliwościami realizacji państwa oczekiwań.

Zapraszamy do kontaktu!

** Oświadczam, że na podstawie artykułu 6 Punkt 1 litera a Rozporządzenia Parlamentu Europejskiego I Rady (UE) 2016/679 z dnia 27 kwietnia 2016 r. w sprawie ochrony osób fizycznych w związku z przetwarzaniem danych osobowych (...) (“Rodo”) wyrażam zgodę na przetwarzanie moich danych osobowych w celu wykonania umowy lub komunikacji z allclouds.pl sp. z o.o. (Treść zawiadomienia dotyczącego danych osobowych jest tutaj)

allclouds.pl sp. z o.o.

ul. Jutrzenki 139, 02-231 Warszawa

www.allclouds.pl • office@allclouds.pl

phone: +48 22 100 43 80 • fax: +48 22 100 43 84

NIP: PL5223052539 • REGON: 363597531 • KRS: 0000598708

PN-EN ISO 9001 • PN-EN ISO/IEC 27001 • PN-EN ISO 14001 • PN-EN ISO 22301 • PN-EN ISO/IEC 27017 • PN-EN ISO/IEC 27018